来源:小编 更新:2024-10-28 08:56:07

用手机看

Return-oriented programming(ROP,返回导向编程)是一种高级的内存攻击技术,它利用了程序栈的一个特殊属性:在函数调用时通过将函数的返回地址(Ret)放入栈中实现函数返回。这种技术可以绕过现代操作系统的安全机制,如非执行(NX)保护和地址空间布局随机化(ASLR)。

在x86架构中,当一个函数被调用时,它的返回地址会被推入栈中。当函数执行完毕准备返回时,它会执行ret指令,这个指令会从栈中弹出返回地址,并将其加载到指令指针寄存器(IP)中,从而跳转到该地址继续执行代码。

例如,一个gadget可能能够将某个寄存器的值设置为特定的值,或者执行一个系统调用。通过组合多个gadgets,攻击者可以构建一个ROP链,从而实现复杂的攻击目标。

ROP链是由一系列gadgets组成的,每个gadget都以ret指令结束。构造ROP链的步骤如下:

确定攻击目标:攻击者需要确定要执行的操作,例如获取shell或者执行系统调用。

寻找gadgets:根据攻击目标,在程序中寻找相应的gadgets。

构建ROP链:将找到的gadgets按照顺序连接起来,确保每个gadget的输出能够正确地传递给下一个gadget。

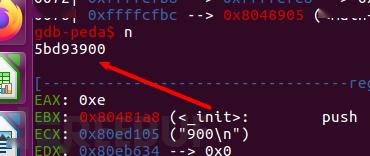

构造payload:将ROP链的gadgets和必要的参数组合成一个有效的payload。

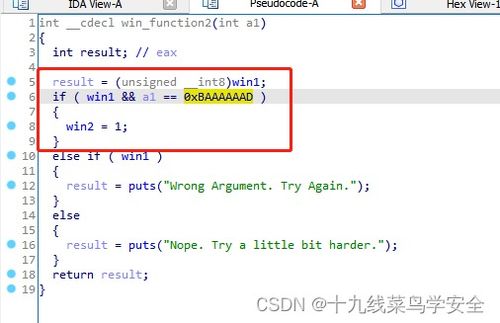

ret2text:控制程序执行程序本身已有的代码。

ret2libc:利用已加载的库函数执行系统调用。

ret2syscall:直接执行系统调用。

为了防御ROP攻击,操作系统和应用程序可以采取以下措施:

启用非执行(NX)保护,防止在栈或堆上执行代码。

启用地址空间布局随机化(ASLR),使得攻击者难以预测gadgets的地址。

使用堆栈保护,如堆栈守卫(StackGuard)和堆栈标记(StackMark)。

使用控制流完整性(CFI)技术,防止控制流篡改。

ROP是一种强大的攻击技术,它能够绕过现代操作系统的安全机制。了解ROP的构造原理对于安全研究人员和系统管理员来说至关重要。通过采取适当的防御措施,可以降低遭受ROP攻击的风险。